6,4% dos roteadores wi-fi domésticos mais populares vendidos na Amazon ainda usam as credenciais de administrador padrão do fabricante, descobriram pesquisadores da Comparitech.

Esses roteadores, que chegam a dezenas de milhares, podem ser encontrados remotamente e atacados usando senhas disponíveis publicamente, permitindo que hackers mal-intencionados acessem a rede doméstica da vítima.

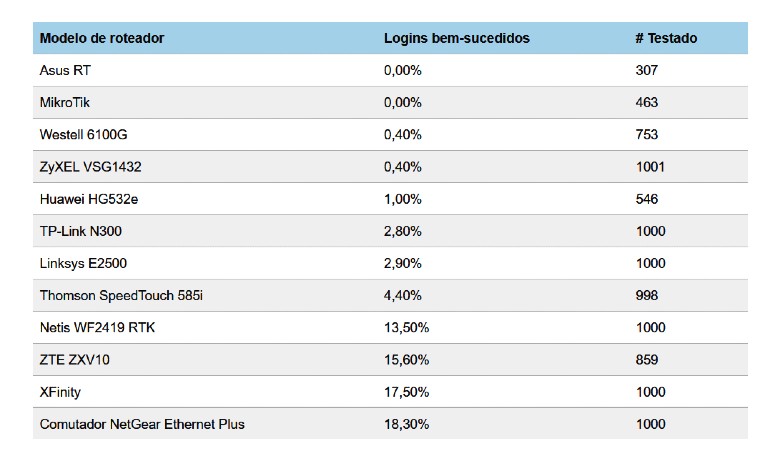

A equipe de pesquisa de cibersegurança da Comparitech usou ferramentas disponíveis gratuitamente para pesquisar na internet os 12 principais modelos de roteadores wi-fi domésticos vendidos na Amazon. Eles então usaram um script automatizado para tentar fazer login no painel administrativo de cada roteador usando as credenciais padrão do fabricante.

No total, os pesquisadores encontraram e testaram 9.927 roteadores. 635 eram vulneráveis ??a ataques de senha padrão.

Os modelos AsusRT ??e MikroTik não puderam ser acessados ??apesar de centenas de testes, indicando que eles exigem que os usuários alterem suas senhas padrão antes que uma conexão de internet seja permitida. Isso é ideal do ponto de vista da segurança cibernética.

Na outra extremidade do espectro, cerca de um em cada seis roteadores ZTE ZXV10, XFinity e NetGear Ethernet Plus Switch são considerados vulneráveis ??a ataques de senha padrão, a menos que a senha de administrador padrão seja alterada.

Qual é a ameaça?

Se um malfeitor obtiver acesso ao painel do administrador do roteador wi-fi, ele pode lançar uma série de ataques:

-- Seqüestro de DNS - DNS, ou sistema de nome de domínio, é o que associa nomes de domínio como “comparitech.com” a endereços IP que os computadores usam para se comunicar pela Internet. Ao adulterar as entradas DNS no roteador, um invasor pode redirecionar os usuários para sites maliciosos e downloads de malware sem o seu conhecimento.

-- Eavesdropping - O invasor pode monitorar tudo o que a vítima faz online em cada dispositivo conectado ao roteador, incluindo os sites que eles visitam e quaisquer dados não criptografados enviados pela rede.

Abuse de sua conexão - O invasor pode usar o roteador como proxy para baixar conteúdo pirateado, visitar sites ilícitos ou acessar material ilegal . Você pode ser suspeito ou responsabilizado por essas atividades.

Estes são apenas alguns exemplos de uma longa lista de ameaças potenciais. Se um roteador estiver comprometido, todos os dispositivos conectados a ele também estarão.

Como alterar sua senha de administrador padrão

Lembre-se de que a senha administrativa do seu roteador wi-fi é (ou deveria ser) diferente da senha que você usa para se conectar à internet. O nome de usuário administrativo e a senha são usados ??para fazer login no painel administrativo do dispositivo, onde você pode gerenciar as configurações e recursos do roteador.

Alterar a senha de administrador do roteador é fundamental para a segurança cibernética da sua casa. Certifique-se de criar uma senha única e forte .

Normalmente, você pode acessar o painel administrativo do roteador conectando-se a ele normalmente usando wi-fi ou LAN. Em seguida, abra um navegador da web e digite “192.168.0.1” ou “192.168.1.1” (sem aspas) na barra de URL e pressione Enter. Na maioria dos casos, isso leva à página de login do painel do roteador.

Embora parte do ônus recaia sobre o consumidor em alterar sua senha padrão, os fabricantes de roteadores devem insistir mais para que o façam.

A solução mais óbvia é exigir que os usuários alterem a senha de administrador padrão do roteador na primeira configuração do dispositivo. Antes que uma conexão pública com a Internet seja permitida, o usuário deve alterar a senha.

Os roteadores também podem implementar autenticação de dois fatores para acessar contas de administrador. Um código único enviado ao smartphone do proprietário seria necessário para fazer o login.